Введення

Tor - програмний комплекс з відкритим вихідним кодом, який об’єднує певні комп’ютери по всьому світу в систему проксі-серверів, з’єднання між якими здійснюються за схемою цибулинної маршрутизації. Це дозволяє користувачам цієї мережі встановлювати анонімне з’єднання, захищене від прослуховування.

Основне призначення мережі Tor на сьогоднішній день – забезпечення анонімності для користувачів інтернету, дозволяючи приховувати свою особу під час перегляду сайтів від провайдера, власників сайтів, рекламних роботів, автоматизованих систем аналізу трафіку тощо. Це досягається за рахунок великої розподіленої системи серверів – вузлів, трафік між якими маршрутизується на мережному рівні за моделлю OSI.

Ролі суб’єктів мережі Tor

Знаючи, що мережа складається з серверів-вузлів, з’єднаних до цибулинної мережі, розглянемо які вузли є в мережі Tor:

Вхідний вузол (Entry Node)

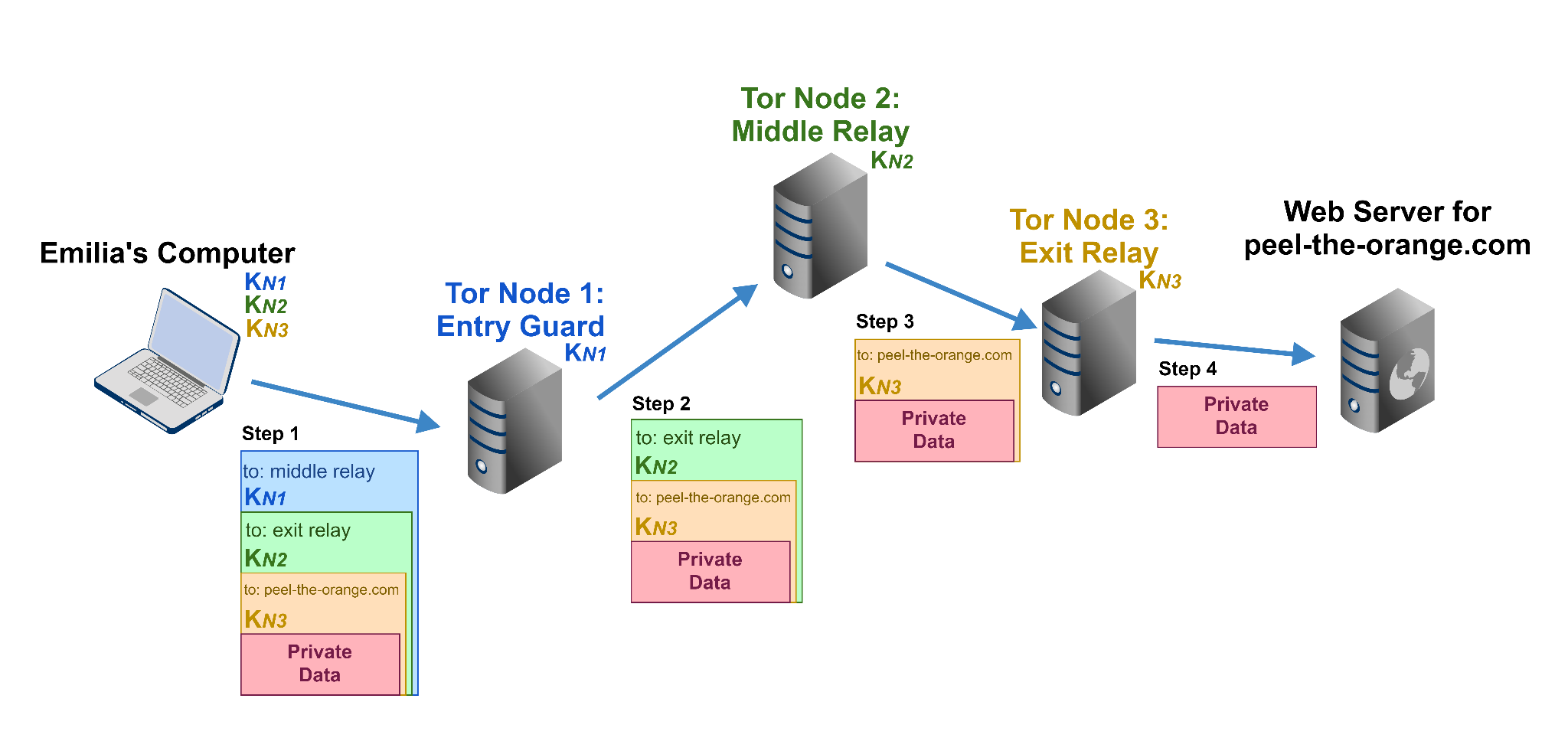

Вхідний вузол є першою ланкою в ланцюжку з’єднання. Він ініціює встановлення захищеного з’єднання, приймаючи пакети від користувача Tor, шифрує їх та передає наступному вузлу. Зазначимо, що перехоплення даних між користувачем та вхідним вузлом неможливе, оскільки кожен блок зашифрований сеансовим ключем із застосуванням гібридного шифрування.

Вузол-посередник (Middle Node)

Завдання цих вузлів зводиться лише для того, щоб прийняти дані від попереднього вузла, зашифрувати їх і передати наступному. З такого сайту неможливий вихід за межі мережі Tor в інтернет. З такого вузла можна хіба що потрапити на сайту внутрішньомережевого домену .onion, не більше. Але ці вузли дуже важливі для підтримки працездатності мережі: що більше посередників у ланцюжку — то вища анонімність, і ймовірність компрометації вашого з’єднання зменшується. Крім того, встановити через які саме вузли-посередники проходить ваш ланцюжок не можна, оскільки IP-адреси таких вузлів не записуються в лог-файл.

Вихідний вузол (Exit Node)

Це останній вузол у ланцюжку Tor. Він розшифровує пакети, передані користувачем по всьому ланцюжку, і передає дані до віддаленого сервера, що запитується, в мережі інтернет. На сервері, що запитується, буде зафіксовано підключення з IP-адреси вихідного вузла. Дані види вузлів є найслабшим місцем мережі Tor, оскільки існують способи перехоплення даних користувача між вихідним вузлом та віддаленим сервером. Також доброволець, який запустив у себе Exit Node, наражає себе на ризик виникнення проблем, оскільки саме його IP фіксується інтернет ресурсами.

Мостовий вузол (Bridge Relay)

Це ретранслятори, адреси яких доступні публічно. Вони служать для ініціювання з’єднання в місцях, де адреси кореневих серверів Tor заблоковані. Отримати адресу мостового вузла можна, прийнявши e-mail від TheTorProject за спеціальним запитом. Таким чином, навіть тотальне блокування всіх публічно відомих адрес вузлів мережі Tor не дасть жодного результату, оскільки це не вплине на доступність засекречених ретрансляторів.

Вихідний енклав (Exit Enclave)

Ретранслятор, який використовується власниками сайтів для створення дзеркала свого ресурсу в мережі Tor. Це дозволить користувачам деяких країн обійти блокування, а решті зберегти анонімність, захистивши себе вкотре від перехоплення трафіку з вихідного вузла.

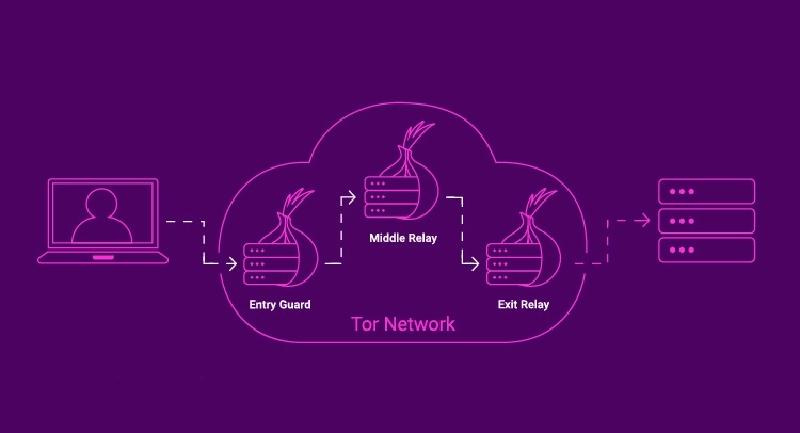

Як виглядає ланцюжок між користувачем та кінцевим інтернет ресурсом, продемонстровано на схемі нижче:

Особливості Tor

Також Tor, починаючи з 2004 року, може забезпечити анонімність і для серверів. Кожен користувач мережі може розмістити будь-який сервіс, так званому внутрішньому домені .onion, який складається з випадкового набору символів. Такий сервіс буде доступний тільки з мережі Tor, причому ні користувачі не зможуть дізнатися про публічний IP прихованого сайту, ні адміністратор сайту не зможе знати хто його відвідувачі. У логах сервера буде доступний лише факт відвідування сайту та конкретний відвідуваний користувачем каталог.

Але потрібно бути обережними при використанні Tor, тому що в ній є наступні особливості що варто мати на увазі при використанні Tor:

- Вхідному вузлу відома IP-адреса користувача;

- На вихідному вузлі повідомлення повністю розшифровується, але відправник невідомий;

- На віддаленому сервері, що запитується, разом з пакетом передаються деякі технічні дані про відправника, хоча по суті відправник невідомий;

- Пакети з вашим повідомленням можуть проходити вузлами, які були запущені зловмисниками з метою розкрадання ваших даних;

- Інтернет ресурс може отримати дані про конфігурацію ПК та версію ОС користувача, а також його IP-адресу шляхом виконання на сторінці JavaScript, Flash, ActiveX скриптів;

- На шляху від вихідного вузла до кінцевого сервера дані можуть підмінені внаслідок проведення Man-In-The-Middle атаки, тому якщо ви, наприклад, завантажуєте файл через Tor, завжди звіряйте його хеш-суми;

- Власник вихідного вузла може вкрасти вашу сесію, файли cookie, і навіть логіни та паролі шляхом перехоплення даних за допомогою SSL Strip;

- Оскільки IP-адреси вихідних вузлів доступні публічно, деякі інтернет-провайдери та сайти їх блокують (наприклад Google, VK);

Висновки

Можна зробити висновок, що мережа Tor має велику цінність для тих, хто піддається масовому стеженню, для тих, хто цінує свободу в інтернеті, для тих, хто не хоче миритися з масштабними безглуздими блокуваннями, для тих, хто хоче мати хоча б маленький острівець анонімності.

Будьте обережні в інтернеті, тому що можливо прямо зараз коли ви читаєте це, дехто дивиться на ваш трафік 😱.